(タイトル画像は東洋経済オンラインより)

皆さんこんにちは。

プライバシーザムライ中康二です。

2025年、アサヒビール、アスクルといった著名日本企業に対するランサムウェア攻撃が相次ぎ、業種や企業規模の大小を問わず、一定の備えをしておくことが急務となっています。

「彼を知り己を知れば百戦殆(あやう)からず」という言葉もあります。敵であるランサムウェア攻撃グループは、どのような人たちで、何を考えて、何をしているのかを知ることができれば、対策を考えるのに役立つと考えられます。

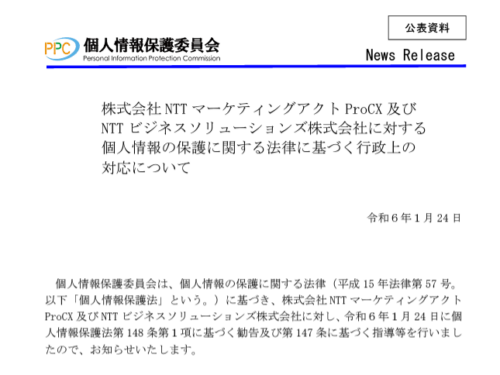

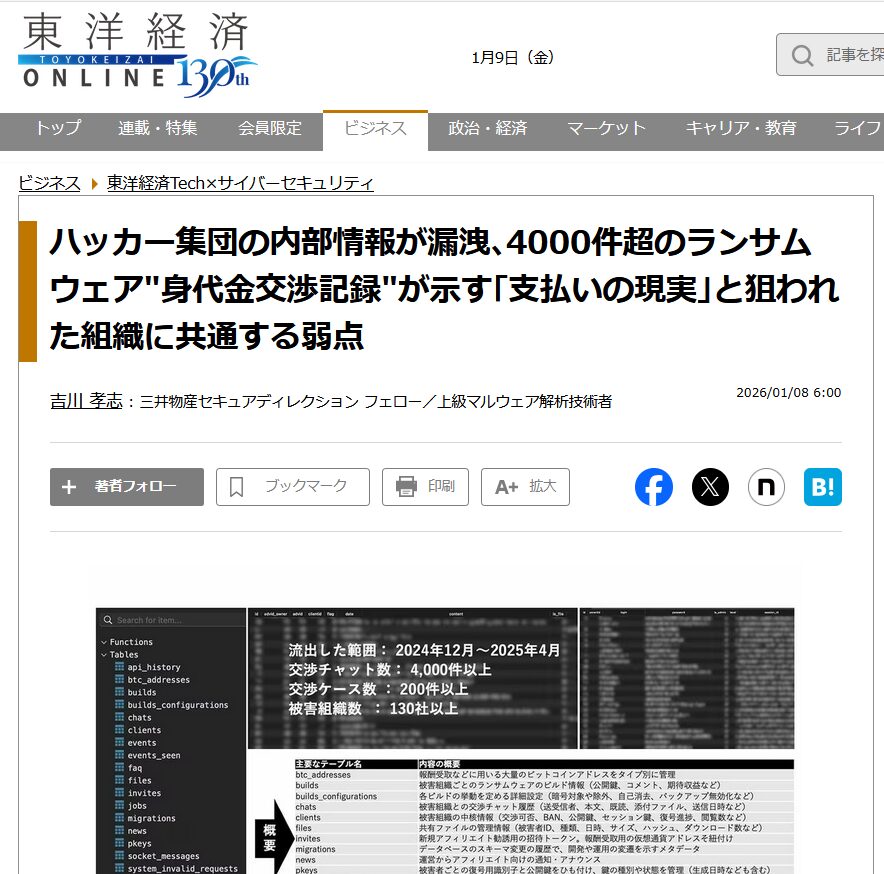

今回、流出したランサムウェア攻撃グループの内部情報を解析し、全体の傾向を分析した結果が東洋経済の記事になっていますので、要約をご紹介します。

目次

4,000件の交渉記録が暴く「身代金ビジネス」の冷徹な現実

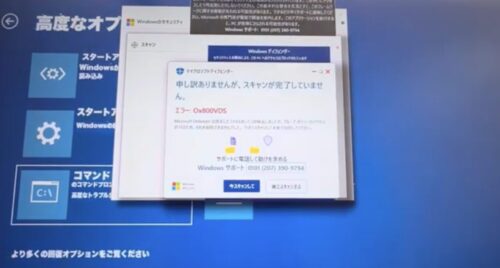

記事によると、LockBitやBlackBastaといった悪名高いランサムウェアグループの内部データが流出し、4,000件以上の身代金交渉記録が明るみに出たとのことです。驚くべきは、彼らがまるで「一般企業」のように平日昼間に活動し、上司に休暇申請や給与交渉をしているという実態です。

しかし、そのビジネスは冷酷かつ杜撰です。「身代金を払えば解決する」という期待は、多くの場合裏切られています。支払い後もデータが復号できなかったり、約束通りデータが削除されずに残っていたりするケースが多発しているのです。

交渉記録からは、支払いが「解決」ではなく、終わりの見えないトラブル対応の「始まり」に過ぎないという残酷な現実が浮き彫りになっています。

ランサム集団が指摘した致命的弱点「バックアップをドメイン管理下に置くな」

ここが今回、私が最も皆さんにお伝えしなければならない最重要ポイントです。交渉記録の中で、攻撃者は被害企業のIT担当者に対し、皮肉にも「技術的な助言」を行っています。 攻撃者が繰り返し指摘し、彼らが最も狙いやすい弱点として挙げたのが、「同一ドメイン内でバックアップを管理するな」「管理者ホストをドメインから分離しろ」という点です。

多くの企業が管理の利便性を優先し、バックアップサーバーを同一ネットワークかつ同一ドメインのアカウントで管理しています。しかし、これは攻撃者にとって「カモ」です。ひとたびその管理者権限が奪われれば、そのドメインに参加している全サーバーを自由に操作することができ、バックアップごと全て暗号化され、復旧の選択肢を完全に奪われてしまいます。

また、「P@ssw0rd」のような安易なパスワードやVPNの脆弱性放置も、攻撃者から「いいパスワードだ(笑)」と嘲笑の対象となっているとのこと。

「バックアップがあれば安心」は幻想。今こそ多層防御の徹底を

記事は、「バックアップさえあれば身代金を払わなくて済む」という通説も否定しています。なぜなら、バックアップでシステムが復旧できたとしても、「盗んだデータを公開する」と脅されれば、企業は支払いを検討せざるを得なくなるからです。

私たちに必要なのは、侵入を防ぐ「予防」、異常を検知する「監視」、そして被害を最小限にする「復旧」という多層防御です。そして何より、有事の際に慌てて判断を誤らないよう、平時のうちに「身代金を支払うか否か」の意思決定基準を経営レベルで定めておくことが不可欠です。

「バックアップはドメインから切り離す(オフラインや別管理にする)」。

まずはこの一点だけでも、今すぐ自社のシステム担当者と確認し、対策を講じていただきたいと思います。

ハッカー集団の内部情報が漏洩、4000件超のランサムウェア”身代金交渉記録”が示す「支払いの現実」と狙われた組織に共通する弱点(東洋経済)

https://toyokeizai.net/articles/-/925595

この内容が皆さんにとって何かの参考になればと思います。

また、何か情報が入りましたら、皆様にシェアいたしますね。

プライバシーザムライ

中 康二