皆さんこんにちは。

プライバシーザムライ中康二です。

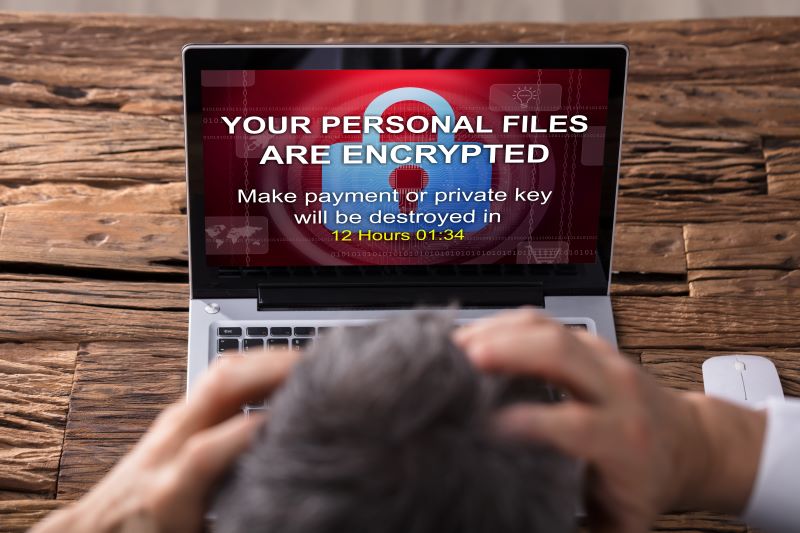

ここ数年、ランサムウェア攻撃による被害が国内で多発しています。報道で大きく取り上げられた主なものだけでも下記のようなものがあります。

- 2021年7月 上場企業の「ニップン」がランサムウェア攻撃を受けて業務データが暗号化され、決算発表を延期する事態に

- 2021年10月 徳島県の「つるぎ町立半田病院」がランサムウェア攻撃を受けて、電子カルテのデータが暗号化され、医療サービスの提供に大きな支障が発生

- 2022年10月 「大阪急性期・総合医療センター」がランサムウェア攻撃を受けて、電子カルテのデータが暗号化され、医療サービスの提供に大きな支障が発生

- 2023年6月 社労士向けクラウドサービスを運営する「エムケイシステム」がランサムウェア攻撃を受けて、サービスが停止、全国の多数の社労士事務所や顧問先企業での利用が停止した。

- 2023年7月 「名古屋港運協会」がランサムウェア攻撃を受けて管理システムが停止し、3日間コンテナ搬出入作業がストップした。

- 2024年1月 漁網メーカーの「日東製網」がランサムウェア攻撃を受けて業務データが暗号化され、決算発表を延期する事態に

- 2024年2月 商業施設を運営する「イズミ」がランサムウェア攻撃を受けて業務データが暗号化され、決算発表を延期する事態に

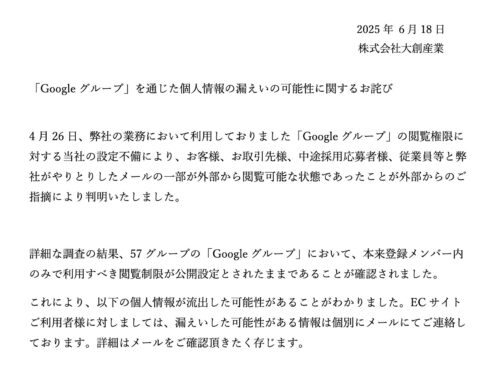

- 2024年5月 印刷大手イセトーにランサムウェア攻撃があり、金融機関や自治体など含む多くの顧客から受託した個人情報が流出

- 2024年6月 KADOKAWA/ニコニコ動画で大規模な障害を発生させ、グループ全体の業務が停止、ニコニコ動画は1か月以上かけてシステム全体を再構築する事態に

このランサムウェア攻撃とは一体何なんでしょうか?私プライバシーザムライが、一から分かりやすく解説したいと思います。

目次

(1)ランサムウェア=身代金を要求する不正ソフトウェア

ランサムウェアとは、身代金を要求する不正ソフトウェアのことです。

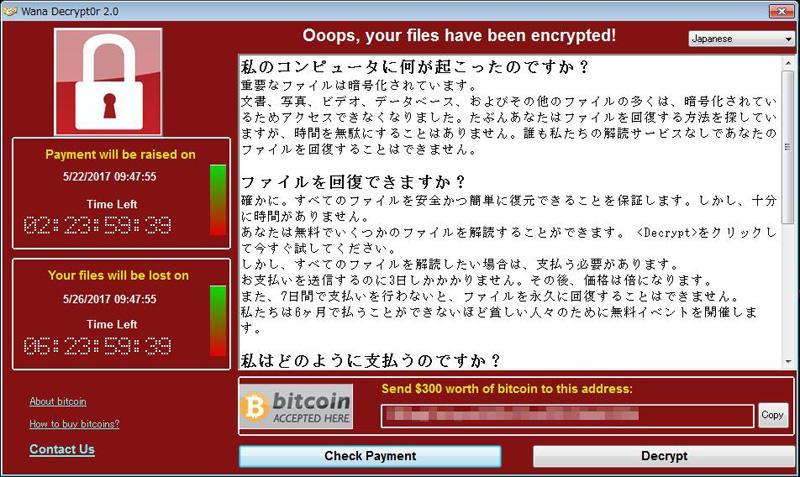

2017年に流行した「WannaCry」というランサムウェアのことを覚えている人は多いのではないかと思います。通常のウイルスと同じようにばらまかれて、感染が拡大し、感染してしまったパソコンのファイルは暗号化されてしまって、いくばくかのビットコインを支払わないと戻してもらえないというものでした。

しかし、このようなタイプのランサムウェアであれば、ウイルス対策ソフトで対応できるはずです。では、どうしてその後も被害が相次いでいるのでしょうか?

(2)2019年頃、ランサムウェアは「ばらまき型」から「標的型」に進化した

2010年代後半をかけて、ランサムウェアを仕掛ける攻撃グループは、いろいろな部分で進化を遂げたようです。その結果、ランサムウェア攻撃は、それまでのような、どこに行くかは運任せで、伝染させていくだけという「ばらまき型」ではなく、具体的なターゲット企業を決めて、そこに向けて人手を使って行われる「標的型」に進化していたのです。

上で記載した徳島県の「つるぎ町立半田病院」はまさに典型的な事例です。特定のVPN機器の脆弱性が発表され、メーカー/代理店や情報セキュリティ専門機関から、ファームウェアのバージョンアップが注意喚起されていた中、この病院までその情報が届かず、バージョンアップが実行されていませんでした。

全世界のネットワークがポーリング調査され、そのVPN機器で脆弱性が放置されたままのIPアドレスリストが公開され、この病院のVPN機器もそのリストに掲載されていました。攻撃者グループはこのリストを使用して、この病院のVPN機器を攻撃し、病院内のネットワークに侵入しました。

病院内のネットワークはもともと医療用のもので閉域ネットワークの前提だったため、パソコンやサーバー類は、パスワードの設定も甘く、ウイルス対策ソフトも十分ではありませんでした。完全に全体を掌握した攻撃者グループによって、全ての電子カルテのデータが暗号化され、プリンターから「あなたたちのデータは暗号化した。戻してもらいたければ●●ビットコインを支払え」と記載された紙が出力されてきた・・・というものです。

つまり、以前のような運まかせでばらまかれるウイルスではないのです。これは特定の企業を狙った標的型攻撃なのです。

(3)どのように対応するべきなのか

さて、どのように対応すればいいのでしょうか?

でも、上記のような仕組みが分かれば、意外と簡単ですよね。要は攻撃者グループという人たちが、手作業で自分たちの企業を狙ってくると考えれば、どのような対策が必要なのかは自ずと明らかになってきます。

- ネットワークに侵入されないための対策

- VPN機器、ファイヤーウォール機器などのバージョンアップ

- 外部につながっているグローバルIPアドレスと空いているポートの確認と不要なポートの閉鎖

- 不審な添付ファイルやURLをクリックさせないための社員教育(標的型攻撃メール演習)

- パソコンやサーバーに侵入されて悪用されないための対策

- OSやソフトのアップデートの徹底

- ログイン認証の強化(強力なパスワードの強制、二要素認証の利用など)

- 特権アカウントの強化

- ウイルス対策ソフトの強化(EDRなど)

- リモートデスクトップ機能の停止

- ブラウザにクラウドサービスのパスワードを保存しない

- 侵入された場合の検知の対策

- ネットワークのログ取得

- データを暗号化されてしまった場合の対策

- バックアップの取得(3.2.1ルールの徹底 ※こちら下の動画をご覧ください)

などなど、様々な観点から自社の情報システム、情報ネットワークを強固なものにすることが求められます。こういう手法を「多重防御」と呼んでいます。

これはネットワーク上の戦争のようなものです。各社がそれぞれに対策を取らなければ、やられてしまいます!

(4)分かりやすい動画のご紹介(IPAの啓発ビデオ)

最近のランサムウェア攻撃の状況と、それに対して何をするべきなのかについて、IPAがとてもいい動画を公開していますので、ご紹介します。少し長いですが、是非、最後までよく見てください。

この内容が皆さんにとって何かの参考になればと思います。

今後も新しい情報が入りましたら、皆様にシェアいたしますね。

プライバシーザムライ

中 康二